Sysdig

Founded Year

2013Stage

Series G | AliveTotal Raised

$728.2MValuation

$0000Last Raised

$350M | 4 yrs agoRevenue

$0000Mosaic Score The Mosaic Score is an algorithm that measures the overall financial health and market potential of private companies.

-14 points in the past 30 days

About Sysdig

Sysdig focuses on protecting cloud environments, containers, and Kubernetes. The company provides services including cloud security, workload protection, vulnerability management, and security posture management. Sysdig serves sectors that require cloud-native application protection and security management. It was founded in 2013 and is based in San Francisco, California.

Loading...

Sysdig's Product Videos

ESPs containing Sysdig

The ESP matrix leverages data and analyst insight to identify and rank leading companies in a given technology landscape.

The container & kubernetes security market focuses on providing security solutions and practices specifically designed for containerized environments and Kubernetes orchestration platforms. With the widespread adoption of containers and Kubernetes for deploying and managing applications, ensuring the security of these environments has become crucial. Container & kubernetes security solutions offer…

Sysdig named as Outperformer among 15 other companies, including Microsoft, CrowdStrike, and Palo Alto Networks.

Sysdig's Products & Differentiators

Sysdig Platform Architecture

Unified visibility across workloads and cloud infrastructure from a single cloud security and monitoring platform. DevOps teams often implement container and Kubernetes security products and Sysdig is unique by providing unified monitoring and security functionality.

Loading...

Research containing Sysdig

Get data-driven expert analysis from the CB Insights Intelligence Unit.

CB Insights Intelligence Analysts have mentioned Sysdig in 5 CB Insights research briefs, most recently on Jul 28, 2023.

Jul 28, 2023

The cloud security market map

Oct 11, 2022

The Transcript from Yardstiq: Klarna vs. Afterpay

Sep 26, 2022 report

Top cloud security companies — and why customers chose themExpert Collections containing Sysdig

Expert Collections are analyst-curated lists that highlight the companies you need to know in the most important technology spaces.

Sysdig is included in 3 Expert Collections, including Unicorns- Billion Dollar Startups.

Unicorns- Billion Dollar Startups

1,287 items

Tech IPO Pipeline

568 items

Cybersecurity

11,388 items

These companies protect organizations from digital threats.

Sysdig Patents

Sysdig has filed 28 patents.

The 3 most popular patent topics include:

- computer network security

- computer security

- operating system technology

Application Date | Grant Date | Title | Related Topics | Status |

|---|---|---|---|---|

10/28/2022 | 11/5/2024 | Computer security, Operating system security, Computer network security, Executable file formats, Computer security exploits | Grant |

Application Date | 10/28/2022 |

|---|---|

Grant Date | 11/5/2024 |

Title | |

Related Topics | Computer security, Operating system security, Computer network security, Executable file formats, Computer security exploits |

Status | Grant |

Latest Sysdig News

Sep 12, 2025

KI in der Cloud-Security: Was es jetzt braucht, sind Tempo, Kontext und Verantwortung Keine Technologie hat die menschliche Arbeit so schnell und weitreichend verändert wie Künstliche Intelligenz. Dabei gibt es bei der Integration in Unternehmensprozesse derzeit keine Tür, die man KI-basierter Technologie nicht aufhält. Mit einer wachsenden Anzahl von KI-Agenten, LLMs und KI-basierter Software gibt es für jedes Problem einen Anwendungsfall. Die Cloud ist mit ihrer immensen Rechenleistung und Skalierbarkeit ein Motor dieser Veränderung und Grundlage für die KI-Bereitstellung. Emanuela Zaccone Sysdig Dieser Motor treibt jedoch gute wie böse Absichten an. Denn auch die Sicherheitslage in der Cloud ist nicht nur dynamisch und komplex, sondern regelrecht unberechenbar. Cyberangriffe lassen sich automatisieren, Software-Lieferketten nehmen zu, und Datenbestände werden in immer kürzeren Intervallen bewegt. Cloud-Angriffe geschehen innerhalb weniger Minuten. Schon vor der KI-Revolution war es mehr als eine Herausforderung für IT-Sicherheitsverantwortliche, mit den fortschrittlichen Taktiken von Angreifern mitzuhalten. Und obwohl Künstliche Intelligenz ein neues Maß an Unberechenbarkeit mit sich brachte, bot sie auch enorme Vorteile. Eine moderner Ansatz für Cloud-Sicherheit muss sich dieser veränderten Lage anpassen. Das wirft die entscheidende Frage auf: Wie kann man KI in der Cloud sicher nutzen? Wer nicht weiß, was kommt, muss mit allem rechnen Gefragt ist eine Haltung, die einen Einbruch nicht ausschließt, sondern einplant. Dieser Sicherheitsansatz muss auf Echtzeit-Erkennung und -reaktion im laufenden Betrieb setzen. Das verschiebt Prioritäten: Sicherheit wird zum Designkriterium jeder Integration, nicht zum nachträglichen Kontrollpunkt. Damit diese Investitionen in Sicherheit Früchte tragen, braucht es zum einen Lösungen, die nicht nur Hinweise liefern, sondern belastbare Entscheidungen empfehlen. Zum anderen müssen sie Kontext aus der Laufzeit hinzuziehen, transparente Logik anwenden und die Fähigkeit besitzen, von der Meldung zur Maßnahme zu gelangen. Der Maßstab muss sein: Pragmatismus ohne Abstriche und reale Risiken statt Checklisten betrachten. Meldungen zu Schwachstellen sollten sich auf Workloads fokussieren, die tatsächlich aktiv in der Produktion laufen, und letztlich muss die Zusammenarbeit von Security und Entwicklung auf Basis derselben Daten geschehen. Agentische KI beispielweise kann Sicherheitsexperten helfen, indem sie Tempo und Kontext beisteuert. Diese Systeme sollten nachvollziehbar, anpassbar und in bestehende Arbeitsabläufe eingebettet sein. Angreifer machen KI zur Waffe Künstliche Intelligenz ist weder das absolute Heilsversprechen noch per se ein Sicherheitsrisiko. Für Cyberkriminelle ist sie ein Geschenk: Mit ihr können selbst Personen ohne Coding-Erfahrung niedrigschwellig gefährliche Angriffe starten, Daten entwenden und sie im Dark Web verkaufen. Außerdem lassen sich fehlerfreie Phishing-Mails in allen Sprachen mit ihr verfassen, die sie in hinterhältigeren Social Engineering-Operationen auf ihre Opfer zuschneiden können. Da sich Verteidiger KI-basierten Angriffen gegenübersehen, brauchen Organisationen Klarheit und Echtzeit-Informationen. Eine Sicherheitslösung sollte nicht nur Hinweise liefern, wo es brennt, sondern handlungsfähig machen und IT-Teams entlasten. Agentische KI kann helfen, diesen Übergang zu leisten, indem sie aus Meldungen belastbare Antworten formt und konkrete Schritte anstößt. Blind Spots werden so reduziert, Verteidiger gewinnen Geschwindigkeit und Präzision zurück und schonen ihre Nerven mit weniger False-Positives. Vergrößert KI die Angriffsfläche? KI wird inzwischen in Produktfunktionen, der Optimierung der Kundenerfahrung und in Backoffice-Prozessen verankert. Zwischen 2024 und 2025 stieg die Zahl der KI- und ML-Pakete in Workloads um nahezu 500 Prozent. Dieser Anstieg zeigt, dass KI zu geschäftskritischer Infrastruktur geworden ist. Und obwohl KI-Anwendungen in ihrer Struktur im Wesentlichen mit ihren nicht KI-basierten Pendants identisch sind, enthalten oder greifen sie häufig auf sensiblere Daten zu. Sicherheitsanforderungen müssen daher zentraler Bestandteil jeder Integration sein. Das macht den entscheidenden Punkt auf: AI-Governance. Generative KI lässt sich mit klassischen Maßnahmen nur unzureichend sichern. Prompts sind nicht vorab prüfbar, Entscheidungen fallen in Echtzeit, und vordefinierte Leitplanken zu umgehen, ist für viele Nutzer ein Leichtes. Gefragt ist ein Least-Privilege-Modell für die Laufzeit von KI, das an Zero Trust-Prinzipien erinnert: Jede Eingabe gilt als nicht vertrauenswürdig – egal, ob man das Modell selbst trainiert hat oder nicht. Jedes Werkzeug erhält nur die absolut notwendigen Rechte. Jede Ausgabe folgt Richtlinien und Kontext. Nur so gewährleistet man, dass LLMs der Organisation keine Flanke aufmachen. Sicherheit durch Zusammenspiel: Mensch mit Maschine, Sec mit Dev Das Credo muss sein: KI ergänzt menschliche Teams. Maschinen liefern Tempo und konsistenten Kontext, Menschen bringen Urteilskraft und Verantwortung. Effektiv wird diese Zusammenarbeit aber erst, wenn Signale aus der Laufzeit stammen und kontinuierlich erfasst werden. Momentaufnahmen reichen in dynamischen Umgebungen einfach nicht, weil sie wichtige Informationen zu spät zeigen. Laufzeitdaten besitzen die höchste Aussagekraft und ermöglichen präzisere Entscheidungen für die Incident Response. Transparente Erkennungslogik ist dabei ein vertrauensstärkendes Kriterium. Black-Box-Entscheidungen erschweren die Rechenschaft gegenüber Management und Aufsicht und verlangsamen die Anpassung an neue Angriffsarten. Offene, nachvollziehbare Regeln erleichtern Erklärung, Tuning und Verantwortlichkeit. Denn echte Cloud-Sicherheit gewinnt man, wenn Security- und Entwicklungsteams Ergebnisse gemeinsam verantworten und mit denselben Daten arbeiten. Sicherheitsinformationen sollten Risiken granular abbilden und zugleich für Abhilfemaßnahmen taugen. So wird aus der klassischen Ticket-Übergabe echte Zusammenarbeit. KI schlägt die Brücke, indem sie Erkenntnisse für beide Seiten nutzbar macht. Schlussfolgerung Cloud-Sicherheit lässt sich am besten mit einer Mentalität erreichen, die Sicherheitsverletzungen bereits einplant und Entscheidungen auf der Grundlage von Laufzeitinformationen trifft. Organisationen, die Angriffe in Minuten verstehen und verhindern wollen, definieren Erfolg nicht über die Anzahl von Alarmen, sondern die Zeit, die bis zur Erkennung und Eindämmung vergeht. Das verlangt drei Grundsätze: erstens eine Governance für KI, die Least-Privilege in der Laufzeit durchsetzt, zweitens eine klare Aufgabenteilung zwischen Mensch und Maschine und drittens die gemeinsame Verantwortung von Security und Entwicklung, gestützt auf gemeinsamen Datenlagen. Zusammen entsteht daraus ein Sicherheitsmodell, das Geschwindigkeit nicht gegen Präzision ausspielt. Transparente Erkennungslogik, offene Anpassbarkeit und Signale mit höchster Aussagekraft machen aus KI keinen Risikofaktor, sondern ein Werkzeug zur Resilienz. Sicherheit bleibt dabei kein Kompromiss, sondern ein Versprechen, das in Echtzeit einzulösen ist.

Sysdig Frequently Asked Questions (FAQ)

When was Sysdig founded?

Sysdig was founded in 2013.

Where is Sysdig's headquarters?

Sysdig's headquarters is located at 135 Main Street, San Francisco.

What is Sysdig's latest funding round?

Sysdig's latest funding round is Series G.

How much did Sysdig raise?

Sysdig raised a total of $728.2M.

Who are the investors of Sysdig?

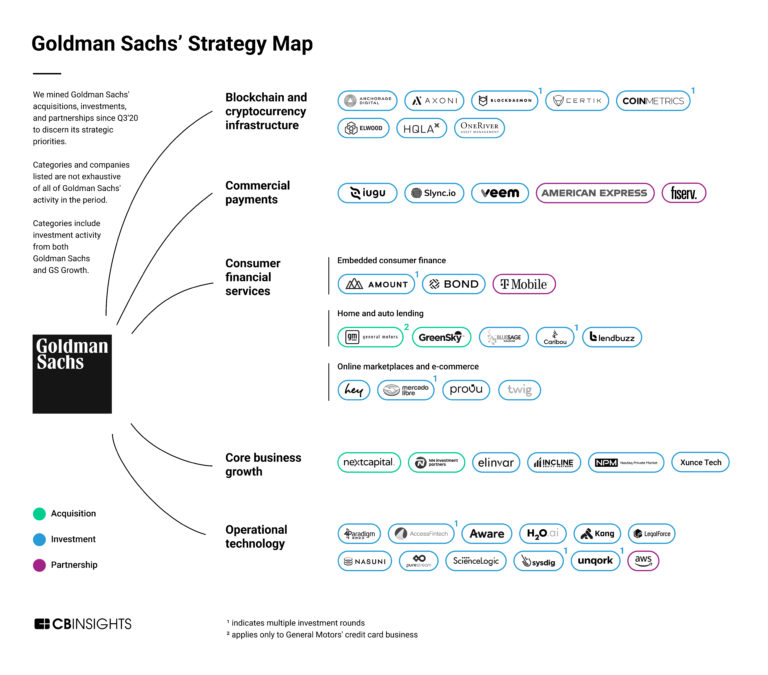

Investors of Sysdig include Accel, Bain Capital Ventures, Insight Partners, Glynn Capital Management, Goldman Sachs and 14 more.

Who are Sysdig's competitors?

Competitors of Sysdig include RAD Security, Solvo, Upwind, Operant AI, Grafana Labs and 7 more.

What products does Sysdig offer?

Sysdig's products include Sysdig Platform Architecture and 2 more.

Who are Sysdig's customers?

Customers of Sysdig include Beekeeper, WorldPay from FIS and SAP Concur.

Loading...

Compare Sysdig to Competitors

Aqua Security focuses on securing containerized cloud native applications within the cybersecurity sector. The company provides a lifecycle solution that includes pre-deployment hygiene enforcement and real-time attack mitigation for cloud native applications. Aqua's clientele consists of large enterprises that require cloud security. Aqua Security was formerly known as Scalock. It was founded in 2015 and is based in Ramat Gan, Israel.

Uptycs is a cloud security company that specializes in protecting hybrid cloud environments and providing visibility from development to runtime. The company offers a suite of security solutions, including workload protection, compliance automation, threat detection and response, and security for containers and Kubernetes. Uptycs serves enterprises by optimizing security operations, ensuring compliance, and accelerating remediation across cloud workloads, containers, Kubernetes, and software pipelines from a unified security console. It was founded in 2016 and is based in Waltham, Massachusetts.

RAD Security is a cloud-native security company that specializes in threat detection and response. It offers behavioral threat detection and response solutions for runtime environments and the software supply chain, utilizing real-time Kubernetes security posture management (KSPM) and identity threat detection and response (ITDR). It was formerly known as KSOC. It was founded in 2021 and is based in San Francisco, California.

Deepfence operates within the cybersecurity industry, providing products for the detection, protection, and remediation of threats in cloud and container-native environments. The company's solutions include tools for threat detection, vulnerability management, and compliance monitoring. It was founded in 2018 and is based in Palo Alto, California.

Cyscale is a cloud-native application protection platform (CNAPP) that focuses on cloud security and compliance. The company provides services including analysis of cloud misconfigurations, vulnerability management, and risk assessment. It was founded in 2019 and is based in London, England.

Sumo Logic provides cloud-native application security and log management services within the cloud computing industry. Its offerings include a log analytics platform, cloud monitoring, and security information and event management (SIEM) tools. Sumo Logic's solutions are used in sectors such as education, financial services, financial technology, gaming, manufacturing, public sector, and retail. It was founded in 2010 and is based in Redwood City, California.

Loading...